Darknet chapitre 2- Cryptographie

[...]

La cryptographie peut être définie

comme l’étude des procédés de représentation des messages, de manière

à ce qu’ils ne soient compréhensibles que par le ou les destinataires.

Son usage est essentiel à la préservation du secret des communications

sur Internet où elle est omniprésente. Pensez au célèbre cadenas qui

s’affiche dans votre navigateur quand vous vous connectez au serveur

de votre banque. Il est là pour confirmer que vos échanges sont

chiffrés et, en conséquence, que même si un indélicat cherche à

espionner vos communications, il ne peut lire votre mot de passe ou le

détail de vos opérations bancaires. Les outils modernes de

cryptographie que l’on utilise quotidiennement, souvent sans

même en avoir conscience, sont basés sur des principes anciens, voire

très anciens pour certains d’entre eux.

[...]2.2- Cryptographie à clé publique

Dès la sortie du DES, deux

cryptologues américains ont mis sa solidité en doute : Whitfield

Diffie et Martin Hellman. Pour Diffie en particulier, le passage par

la NSA rendait le système suspect. La réduction de la clé à 56 bits

semblait difficilement explicable (cette valeur n'a pas vraiment de

sens en soi en informatique), et son intervention dans la conception

des S-Box, qui sont chargées

du processus de substitution, jetait la suspicion sur l'ensemble. La

NSA n'en avait-elle pas profité pour introduire une porte dérobée et

accéder directement aux messages chiffrés ? Mais surtout, Diffie avait

parfaitement conscience des difficultés liées à l'extension du

chiffrage symétrique à une vaste population.

C'est en 1976 que les deux chercheurs

ont présenté l'idée qui a révolutionné la cryptographie [Diffie76]

: pourquoi ne pas découper la clé en deux parties dont une serait

publique ? Si cela paraît évident aujourd'hui, l'idée même d'une clé

publique était révolutionnaire. La cryptographie s'est toujours

appuyée sur le secret. Diffuser une clé n'était rien moins qu'une

rupture de paradigme.

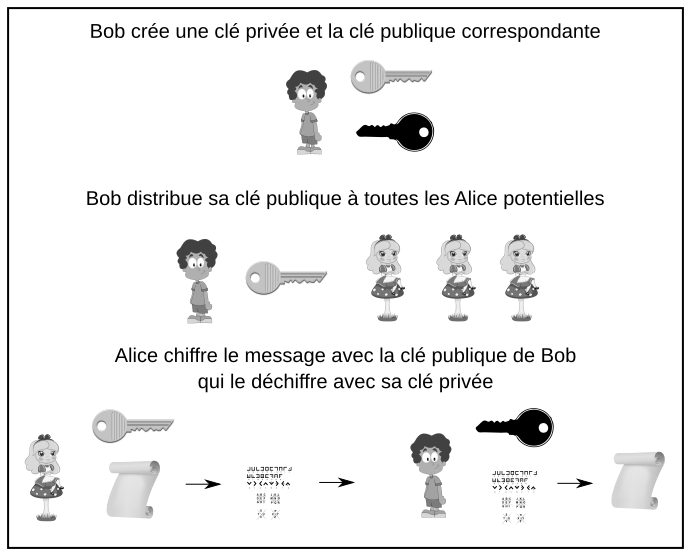

Le principe proposé était le suivant.

Alice et Bob souhaitent communiquer. Bob crée deux clés, une clé C qui

servira au chiffrement et la clé correspondante D qui servira au

déchiffrement. La clé C sera publique et la clé D sera privée. Il faut

alors que, bien que C et D soient déterminés conjointement, la

connaissance de C ne permette pas de découvrir D, ou plus exactement

que cela soit très difficile. Si c'est le cas, Bob peut diffuser

largement sa clé C de manière à ce que tous puissent communiquer avec

lui. Alice utilisera la clé publique de Bob pour chiffrer son message.

Seul Bob disposant de la clé privée, personne d'autre ne pourra le

déchiffrer.

Ressources bibliographiques

| KAHN , D. (1997). The Codebreakers. S & S International. |

| KERCKHOFFS , A. (1883). La cryptographie militaire. Journal des sciences militaires, 9:5–38. |

| LEVY , S. (2001). Crypto: How the Code Rebels Beat the Government–Saving Privacy in the Digital Age. Penguin Books. |

| RIVEST , R., SHAMIR , A. et ADLEMAN , L. (1978). A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. Communications of the ACM, 21(2):120–126. |

| SHANNON , C. (1949). A Mathematical Theory of Communication. Communication Theory of Secrecy Systems, 28(4):656–715. |

Ressources web

| Le chiffre de César |

| La NSA souhaite une porte dérobée dans Linux |

| The Crypto Wars are over |

| EFF |

| Let's Encrypt |

| TrueCrypt |