Darknet chapitre 3- Les outils du Darknet

Les darknets sont nombreux et divers. Certains se contentent de rendre anonyme l’accès aux ressources habituelles d’Internet, d’autres au contraire forment une sorte d’écosystème fermé et étanche aux espaces en ligne communs. Certains sont d’un usage élémentaire, d’autres nécessitent des compétences techniques et une bonne dose de motivation et de patience. Certains enfin sont célèbres et rassemblent des millions d’utilisateurs, alors que d’autres ne réunissent que de petites communautés. Le seul point commun est le souci, souvent exacerbé, de la préservation de l’anonymat. Raisonnablement sûrs quand ils sont bien utilisés, ils fournissent aux utilisateurs une protection inaccessible autrement.

Ce chapitre ne se veut nullement

exhaustif, trop d’outils, souvent marginaux devraient alors être

présentés. Nous allons voir les plus importants d’entre eux, que ce

soit par leur notoriété ou parce que les innovations qu’ils

implémentent sont susceptibles de préfigurer les technologies de

demain. Pour chacun d’entre eux, nous présenterons la démarche de mise

en œuvre et les principes généraux de fonctionnement, mais auparavant

nous devons dire quelques mots de l’open source et de GNU /Linux.

[...]Comment accéder au réseau Tor ?

Dès l’origine, les concepteurs du

réseau Tor ont posé la nécessité de la simplicité d’usage : « Un

système difficile à utiliser a peu d’utilisateurs et comme les

systèmes d’anonymisation cachent les utilisateurs parmi les

utilisateurs, un système avec peu d’utilisateurs réduit l’anonymat. La

facilité d’usage n’est donc pas une simple question de convivialité,

c’est un impératif de sécurité. » [Dingledine et al.,

2004, p. 4].

Pour accéder au réseau Tor, il suffit

de charger et d’installer le Tor Browser, une simple adaptation de

Firefox. Quel que soit le système utilisé, il s’installe comme

n’importe quelle application et s’utilise comme telle. On notera

simplement que, comme pour tout logiciel de sécurité, il est de bonne

pratique de vérifier la signature du fichier (checksum)

afin d’en garantir l’intégrité.

Au lancement, le navigateur Tor se

présente comme une instance de Firefox (figure 3.5). Pour s’assurer

que tout fonctionne bien, il faut vérifier que l’ IP identifiée sur

internet n’est pas la nôtre. Le lien Test

Tor Network Settings le permet. On peut aussi utiliser

n’importe quel service de vérification d’ IP pour s’assurer de son bon

fonctionnement (mon-ip.com

par exemple).

Les relais sont identifiés par un annuaire public (atlas.torproject.org par exemple). Cela permet à votre fournisseur d’accès d’être parfaitement informé du fait que vous utilisez le réseau. C’est aussi ce qui permet aux régimes autoritaires de contrôler ou bloquer ce type de trafic. Les fameuses "boîtes noires" --installées depuis l'automne dernier suite à l'adoption de la loi sur le renseignement-- vont sans nul doute procéder à ce type de vérification. Bien que parfaitement légal, utiliser Tor attire l’attention. Pour éviter l’identification de l’usage, on peut le configurer pour qu’il utilise des relais bridges, qui sont des relais spécifiques non listés dans la base de données principale. On peut aller plus loin en activant le mode dit Pluggable Transport qui dissimule le trafic aux systèmes de Deep Packet Inspection. Ces précautions sont faillibles et il reste possible de repérer l’usage de Tor. Si cela pose un problème réel, on devra s’y connecterà travers un VPN .

[...]

Comment fonctionne le réseau Tor ?

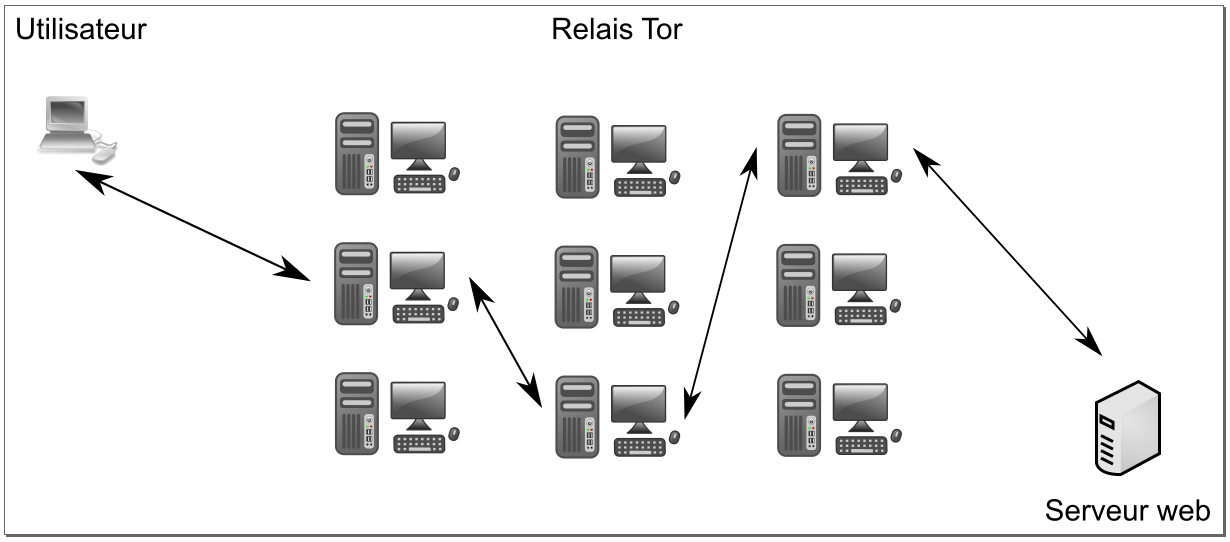

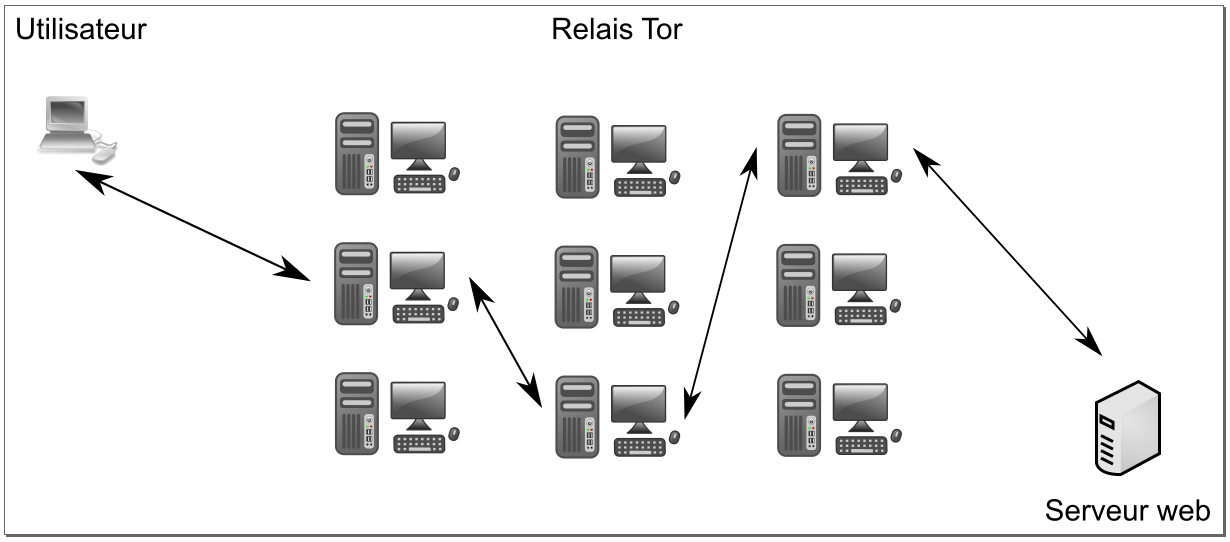

Tor est une forme (partielle) de

mixnet : au lieu d’une connexion directe entre l’utilisateur et le

serveur, on utilise un ensemble de relais, chacun ne connaissant que

son prédécesseur et son successeur directs. Le serveur final ne voit

que l’adresse du dernier relais, lequel ne connaissant que son

prédécesseur, est dans l’incapacité d’identifier l’utilisateur (figure

3.10). Pour garantir l’étanchéité des échanges entre relais, les

connexions sont chiffrées et ce chiffrement est différent à chaque

relais. On a ainsi un ensemble de couches de chiffrement, d’où la

référence à l’oignon ! Tor utilise habituellement trois relais : le

relais d’entrée, le relais central et le relais de sortie. L’échange

entre ce dernier et un serveur du Clearnet n’est pas chiffré par Tor.

Tor n’est pas un protocole pair-à-pair puisqu’il utilise un ensemble spécifique de relais. N’importe quel utilisateur peut configurer son installation Tor pour qu’elle joue aussi le rôle de relais, mais les débits sont généralement trop faibles pour être réellement utiles. En pratique, les relais sont souvent de simples serveurs virtuels gérés par des volontaires bénévoles qui mettent de la bande passante à disposition du réseau. Les relais de sortie sont ceux qui apparaissent comme origine des éventuelles connexions douteuses. Pour bénéficier d’une protection juridique en cas de problème, ils sont généralement gérés par des structures associatives comme torservers.net, ou en France nos-oignons.net.

Les relais sont identifiés par un annuaire public (atlas.torproject.org par exemple). Cela permet à votre fournisseur d’accès d’être parfaitement informé du fait que vous utilisez le réseau. C’est aussi ce qui permet aux régimes autoritaires de contrôler ou bloquer ce type de trafic. Les fameuses boîtes d’espionnage qui doivent être mises en place par la récente loi sur le renseignement vont sans nul doute procéder à ce type de vérification. Bien que parfaitement légal, utiliser Tor attire l’attention. Pour éviter l’identification de l’usage, on peut le configurer pour qu’il utilise des relais bridges, qui sont des relais spécifiques non listés dans la base de données principale. On peut aller plus loin en activant le mode dit Pluggable Transport qui dissimule le trafic aux systèmes de Deep Packet Inspection. Ces précautions sont faillibles et il reste possible de repérer l’usage de Tor. Si cela pose un problème réel, on devra s’y connecterà travers un VPN .

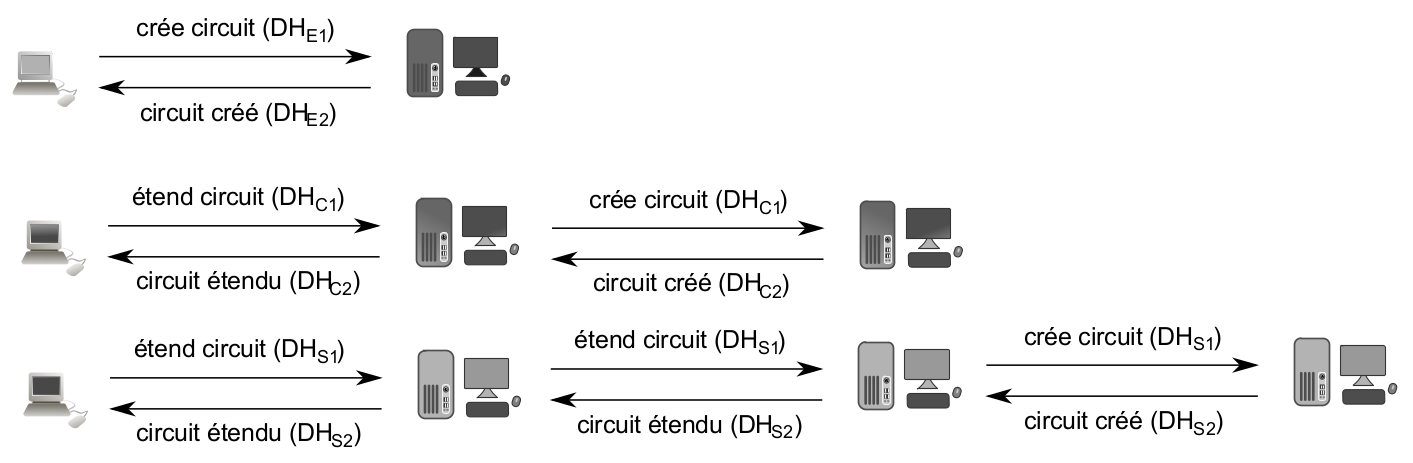

Utiliser Tor revient donc à créer un circuit chiffré qui, à travers un ensemble d’intermédiaires, relie l’utilisateur au serveur final (figure 3.9).

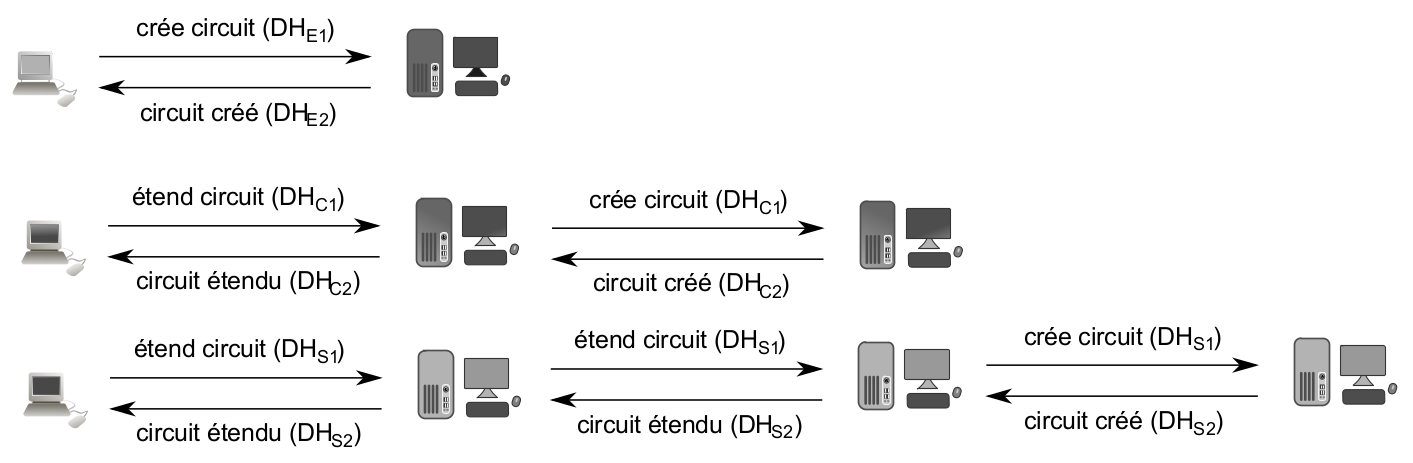

Dans un premier temps, l’utilisateur identifie un relais d’entrée, grâce à l’annuaire des relais et s’y connecte de manière sécurisée à travers une connexion SSL / TLS. Les échanges au sein du réseau Tor utilisent un chiffrement AES (voir page 38). Puisqu’il s’agit d’un protocole symétrique, l’utilisateur et le relais d’entrée doivent échanger une clé secrète. Ceci se fait grâce à un échange de Diffie-Hellman (voir page 75).

[...]

Tor n’est pas un protocole pair-à-pair puisqu’il utilise un ensemble spécifique de relais. N’importe quel utilisateur peut configurer son installation Tor pour qu’elle joue aussi le rôle de relais, mais les débits sont généralement trop faibles pour être réellement utiles. En pratique, les relais sont souvent de simples serveurs virtuels gérés par des volontaires bénévoles qui mettent de la bande passante à disposition du réseau. Les relais de sortie sont ceux qui apparaissent comme origine des éventuelles connexions douteuses. Pour bénéficier d’une protection juridique en cas de problème, ils sont généralement gérés par des structures associatives comme torservers.net, ou en France nos-oignons.net.

Les relais sont identifiés par un annuaire public (atlas.torproject.org par exemple). Cela permet à votre fournisseur d’accès d’être parfaitement informé du fait que vous utilisez le réseau. C’est aussi ce qui permet aux régimes autoritaires de contrôler ou bloquer ce type de trafic. Les fameuses boîtes d’espionnage qui doivent être mises en place par la récente loi sur le renseignement vont sans nul doute procéder à ce type de vérification. Bien que parfaitement légal, utiliser Tor attire l’attention. Pour éviter l’identification de l’usage, on peut le configurer pour qu’il utilise des relais bridges, qui sont des relais spécifiques non listés dans la base de données principale. On peut aller plus loin en activant le mode dit Pluggable Transport qui dissimule le trafic aux systèmes de Deep Packet Inspection. Ces précautions sont faillibles et il reste possible de repérer l’usage de Tor. Si cela pose un problème réel, on devra s’y connecterà travers un VPN .

Utiliser Tor revient donc à créer un circuit chiffré qui, à travers un ensemble d’intermédiaires, relie l’utilisateur au serveur final (figure 3.9).

Dans un premier temps, l’utilisateur identifie un relais d’entrée, grâce à l’annuaire des relais et s’y connecte de manière sécurisée à travers une connexion SSL / TLS. Les échanges au sein du réseau Tor utilisent un chiffrement AES (voir page 38). Puisqu’il s’agit d’un protocole symétrique, l’utilisateur et le relais d’entrée doivent échanger une clé secrète. Ceci se fait grâce à un échange de Diffie-Hellman (voir page 75).

[...]

5.3 OpenPGP

Au lieu d’un service web sur lequel on n’a fondamentalement aucun contrôle, on peut se tourner vers une solution locale. C’est, de loin, la meilleure alternative. Le standard actuel de chiffrement est OpenPGP (voir section 3 page 43). Le fait d’utiliser un grand standard est essentiel. On ne peut échanger des données chiffrées que si son correspondant comprend ce chiffrement. On ne peut donc utiliser OpenPGP qu’avec d’autres utilisateurs de cet outil. Plus large est la base, plus nombreux seront les correspondants potentiels.L’usage d’OpenPGP est maintenant relativement simple dans la mesure où il existe de nombreuses interfaces utilisateurs dédiées. Naturellement, passer par une interface signifie s’en remettre à elle. Si OpenPGP en lui-même est largement audité et garantit une certaine sécurité, ce n’est pas forcément le cas des interfaces, surtout propriétaires. Pour caricaturer, quand vous donnez votre mot de passe à une boîte de dialogue, rien ne vous dit qu’il n’est pas immédiatement envoyé sur un serveur de la NSA ou d’un groupe mafieux quelconque ! On privilégiera donc les outils open source largement diffusés, comme Enigmail. Ce module pour Thunderbird ou SeaMonkey jouit d’une bonne réputation, même s’il a connu certains problèmes, il semble digne de confiance.

La première étape consiste à charger et installer GnuPG (Gnu Privacy Guard GPG) qui est l’implémentation GNU d’OpenPGP (les utilisateurs de Windows peuvent l’obtenir via Gpg4win). On doit ensuite charger et installer le module Enigmail pour Thunderbird.

Au premier lancement, Enigmail propose un assistant de configuration qui permet de créer ses clés OpenPGP. La génération de la clé est relativement longue, les réglages par défaut étant plutôt conservateurs.

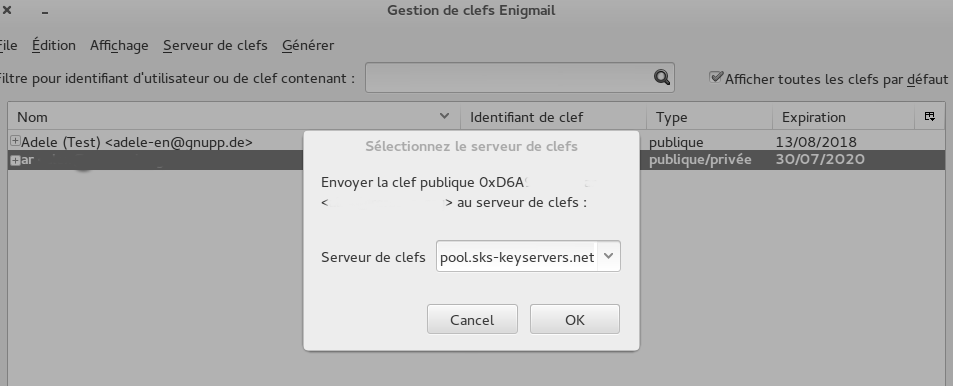

Il est de bonne pratique, après la génération des clés et du certificat, d’accepter l’option de création d’un certificat de révocation. Il permettra d’agir en cas de problème. Une fois que les clés sont créées, on doit les publier pour que tous les utilisateurs puissent y accéder (figure 3.24).

Ressources bibliographiques

Ressources web

| Heartblead et la NSA |

| Tail |

| Tail un outil détesté par la NSA |

| Tor |

| Tor est financé par des fonds publics américains |

| Tor |

| Statistiques Tor |

| torservers |

| Nos Oignons |

| Atlas Tor |

| Freenet, I2P et autres |

| Freenet |

| I2P |

| GNUnet |

| Retroshare |

| Réseaux Mesh |

| LDLN |

| LifeNet |

| SolarMesh |

| Byzantium |

| FireChat |

| Hyperboria |

| Mails anonymes |

| EFF comment créer un compte mail anonyme |

| Riseup |

| Autistici/Inventati |

| AktiviX |

| Anonbox |

| GnuPG |

| Gpg4win |

| Mailvelope |

| Bitmessage |

| Bitmessage.ch |

| Bitmsg.me |

| Messageries instantanées |

| Annuaire XMPP |

| Pidgin |

| Adium |

| Cryptocat |

| Vidéos |

| Jitsi |

| Tox |

| Smartphones |

| The Guardian Project |

| Telegram |

| Open Whisper System |

| ChatSecure |